Sortie de crise et cybersécurité

« Plus rien ne sera jamais comme avant. »

Vous serez d’accord pour dire qu’en avril et mai 2020 cette phrase a gagné en popularité, non ?

Et, c’est (en partie) vrai : au niveau technique, organisationnel ou comportemental, une crise génère un nombre important de changements dans les entreprises en général et les systèmes d’information (SI) en particulier. Savoir comment préparer la sortie de crise est un passage délicat pour éviter d’ajouter une crise à la crise.

En cette période de déconfinement progressif due à la pandémie du Coronavirus, nous vous proposons une approche pour apporter rigueur et méthode pour vous aider à déterminer comment préparer la sortie de crise.

L’objectif de cette méthodologie est d’identifier les changements passés durant la crise et leurs impacts éventuels sur votre sécurité.

Cette démarche est présentée en deux phases et les outils à utiliser :

- une phase d’identification des changements non tracés donc non visibles,

- une phase d’analyse permettant de les traiter, les confirmer, les redresser pour ne pas impacter durablement votre niveau de sécurité.

Pour qui est destiné cet article ?

Cette méthode s’adresse aux RSSI et à tous ceux qui se posent des questions sur la sécurité dans un contexte d’une sortie de crise en général et de ce « retour au bureau » qui s’annonce au cours de l’année 2020.

Cet article peut intéresser toute personne en charge de la sécurité du SI et du suivi des changements sur le SI. En particulier :

- Le responsable de la sécurité du système d’information (RSSI) ,

- Le responsable de la sécurité des postes utilisateurs.

Sortie de crise phase 1 : Identifier les changements provoqués par la crise

Des changements, il faut en faire, pour s’adapter aux contraintes imposées par la crise. Au sein du système d’information, des modifications, ou des changements ont été mis en œuvre, et parfois dans des temps records. Ces changements ont pu diminuer le niveau de sécurité de votre SI. Certains sont passés par un processus de gestion des changements traditionnel. D’autres, en raison de la crise (urgence, télétravail) vous sont encore inconnus lors du retour en situation nominale.

Voilà pourquoi, nous devons démarrer par une phase d’identification des changements encore inconnus pour déterminer comment préparer la sortie de crise.

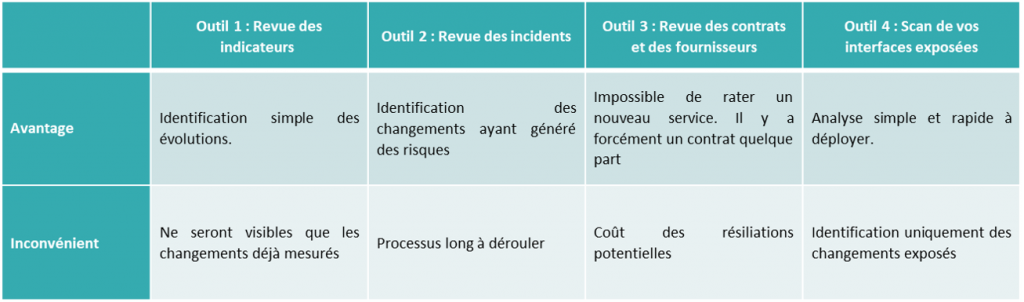

Nous vous proposons 4 outils ou moyens utilisables dans cette phase d’identification.

Outil 1 : Revue des indicateurs

Par indicateur, nous entendons une donnée numérique, comparable dans le temps.

Prenons un indicateur dont on suit les valeurs avant et pendant la crise : l’évolution significative de la valeur de cet indicateur indique qu’il y a eu un changement, qu’il faudra analyser.

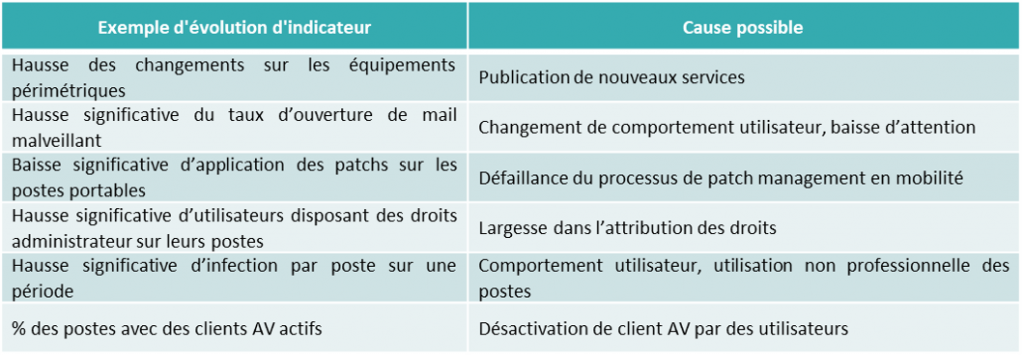

Le tableau ci-dessous donne quelques exemples représentatifs :

Outil 2 : Revue des incidents

Analysez les incidents passés durant la crise. Leurs nombres et variations, leurs types, leurs causes et leurs gestions vous donneront des signes sur d’éventuels changements opérés sur votre SI durant la période.

Par exemple, des infections répétées depuis un poste peuvent-être liées à une utilisation abusive des droits d’administrations. Des connexions depuis des lieux inhabituels sont peut-être liées à de nouveaux services Cloud interconnectés sur votre SI.

Catégorisez les incidents selon la cause la plus probable. L’objectif est d’en faire ressortir les plus significatifs. Cela permettra de prioriser et d’identifier les changements « généralisés ».

Outil 3 : Revue des contrats et des fournisseurs

Faites une revue des contrats fournisseurs de solutions et services informatiques.

Vous identifiez peut-être de nouveaux services souscrits durant cette période. Chaque nouveau service devra donc être rajouté à la liste des changements à analyser par la suite, notamment en vue d’une résiliation pour les services « offerts durant la crise ».

Outil 4 : Scan de vos interfaces exposées

Menez une série de scans de découverte et de vulnérabilités sur vos adresses IP exposées. Cela vous permettra d’identifier l’ensemble des services et applications exposés, y compris ceux pour lesquels vous n’avez pas été prévenu.

Synthèse des outils

En utilisant certains de ces outils, vous disposez alors d’une liste des modifications apportées durant (et à cause) de la crise. Cette phase est indispensable pour définir comment préparer une sortie de crise. La prochaine étape sera l’analyse pour les comprendre et les traiter.

Sortie de crise phase 2 : Analyse et traitement

Vous avez, pendant la crise et grâce à la phase évoquée précédemment, identifié des changements. L’objectif de la phase 2 est maintenant d’analyser l’impact de sécurité qu’ont ces changements.

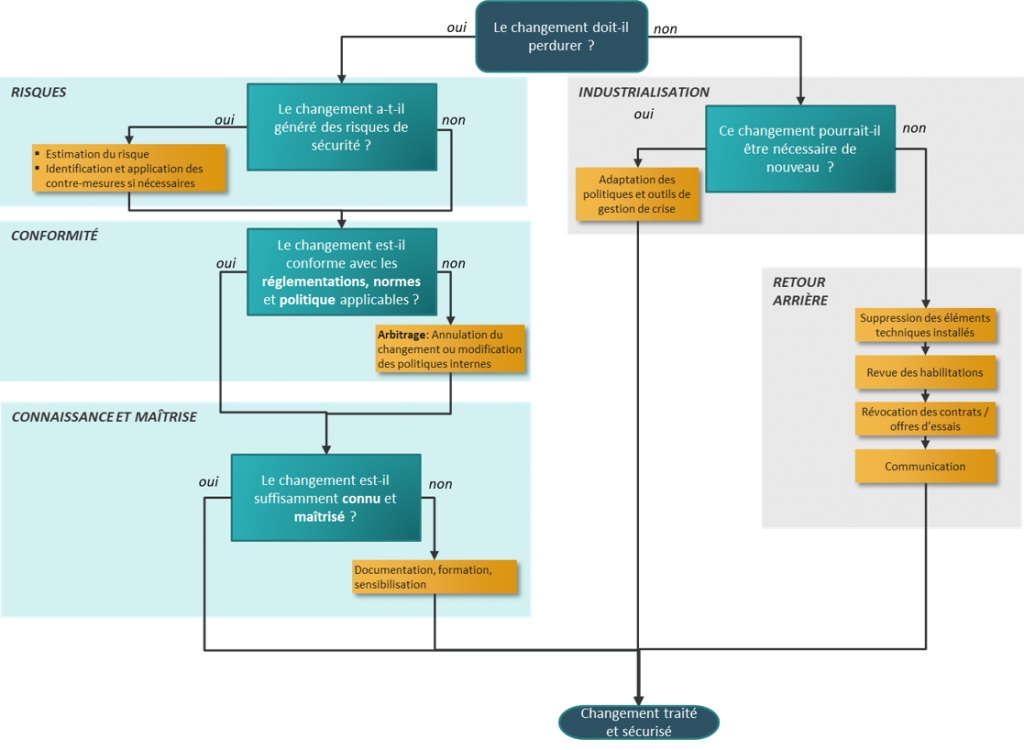

Il y a deux manières de traiter un changement :

- Vous l’abandonnez et effectuez un retour en arrière.

- Vous l’intégrez dans vos processus de gestion de crise à travers une industrialisation.

Dans ce cas, si un changement est conservé, il faudra passer par trois étapes :

- Le traitement des risques générés ;

- La mise en conformité avec vos exigences ;

- La maîtrise.

Étude de cas COVID-19 : l’ordinateur professionnel ne l’est plus.

Comment préparer la sortie de crise ? Difficile de trouver meilleur exemple, que le contexte de cette crise du COVID-19.

Nous prendrons ici le cas particulier du poste de travail, pour appliquer la méthodologie présentée :

1. Identifications des changements

Faits observables durant le confinement :

- Installation de logiciel non professionnel

- Recrudescence d’accès à des sites non professionnels (streaming, jeux)

- Hausse des demandes de droits d’administration sur les postes

- Augmentation des alertes de sécurité « endpoint »

Changement identifié : L’ordinateur professionnel ne l’est plus

Avec le télétravail, les utilisateurs ont fait face à un nouvel environnement et à des fonctionnements extraordinaires de travail au quotidien. Cela a pu les perturber et les rendre moins prudents face aux enjeux de sécurité.

2. Analyse des changements

Le changement va-t-il perdurer ?

En fonction de la stratégie définie par votre organisation le télétravail peut être amené à perdurer. Les utilisateurs resteront dans ce paradoxe : utilisation personnelle, professionnelle de l’ordinateur portable. C’est donc un changement qui va demeurer.

Le changement a-t-il généré des risques de sécurité ?

L’utilisation non maîtrisée de l’ordinateur professionnel génère a priori des risques de sécurité. Il favorise la compromission du poste, la propagation, et éventuellement le vol de donnée :

- Menez une brève analyse de risque spécifique à cette utilisation du SI. Vous pourrez alors identifier les potentielles vulnérabilités associées : perte de données sensibles, panne d’un ordinateur essentiel, perte d’accès à distance, etc.

C’est l’occasion de vérifier que les disques sont chiffrés, les patchs appliqués y compris en mobilité, etc. - Vous devez également estimer la maîtrise des outils utilisés par les utilisateurs.

Le changement est-il conforme avec les réglementations, normes et politique applicables ?

- Vérifiez si le télétravail est pris en compte dans les contrats de travail, charte d’utilisation, ou accords de prestation.

- Valider sur le traitement des données utilisées sont conformes avec un traitement à domicile : Donnée classifiée au sens II901 par exemple.

Le changement est-il suffisamment connu et maîtrisé ?

- Comment jugez-vous la maîtrise de vos utilisateurs sur les bonnes pratiques sur la sécurité du poste de travail ?

- Les processus de gestion des incidents sont-ils adaptés au télétravail ?

Actions de remédiation

Face à ce changement d’utilisation du poste de travail, il existe plusieurs actions standards que nous vous préconisons d’appliquer :

- Soyez attentif aux alertes antivirus des postes pouvant révéler des nettoyages incomplets.

- En cas de suspicion, effectuez une revue des installations, des configurations, des droits utilisateurs du poste. Ils peuvent être la source d’une infection, ou les faciliter.

Cette action peut également se faire en préventif sur un échantillon de 10 % de votre parc pour renforcer l’analyse.

- Rappelez les bonnes pratiques d’usages des postes aux utilisateurs, et notamment les enjeux liés au télétravail.

- Si nécessaire adaptez la charte d’utilisation du système d’information pour prendre en compte cette utilisation du SI.

Sortie de crise : retrouver le fil de sa sécurité

Les modifications apportées au SI pour répondre à une crise peuvent être nombreuses et importantes. Votre posture de défense ne doit pas être statique et s’adapter à votre organisation. Pour sécuriser votre activité, vous devrez prendre en compte l’ensemble des éléments de votre contexte. Dans le cadre d’une crise, le contexte évolue.

Mener une analyse post crise, c’est identifier ces changements, leurs impacts, et les traiter. Faites évoluer vos dispositifs de sécurité après la crise pour répondre à ces modifications.

En complément de cette analyse, vous pouvez entreprendre l’analyse de l’impact de la crise sur vos processus sécurité récurrents comme la gestion des vulnérabilités, et des incidents. Ces processus essentiels pour la sécurité doivent être déployés et efficaces, et ce y compris en mode dégradé pour éviter d’ajouter une crise sur la crise. Si vos indicateurs vous signalent que ceux-ci ont souffert du confinement, adaptez-les pour prendre en compte ces nouveaux modes de travail.

Pour en savoir plus, étudier une sortie de crise dans votre contexte particulier, n’hésitez pas à nous contacter.