Il est clair qu’à la lecture de la norme ISO 27001, le projet d’obtention de la certification peut paraitre complexe, abstrait et parfois même décourageant.

Chez EXCUBE, notre expertise sur le sujet et l’expérience du terrain nous a permis d’identifier les clés permettant de mettre en œuvre un système de management de la sécurité de l’information (SMSI) qui soit facilement et rapidement implémentable.

Cela passe inévitablement par l’information documentée. Nous nous appuyons sur des livrables éprouvés et répondant à la norme. Le temps de rédaction est donc réduit pour se concentrer sur l’essentiel : identifier les enjeux propres à votre futur SMSI.

De surcroit, notre méthodologie permet de maintenir une charge J/H allégée en phase BUILD, afin de concentrer l’énergie sur la sécurité opérationnelle. Réduire la charge consacrée en BUILD du SMSI, c’est du temps supplémentaire qu’il est possible de concentrer à la sécurité opérationnelle au quotidien (RUN).

Car bien souvent, le plus dur n’est pas de construire son SMSI, c’est de maintenir son fonctionnement et sa performance dans le temps.

EXCUBE vous propose 4 convictions qui vous permettra sûrement de vous lancer dans ce projet avec la réussite à la clé.

Mettre en œuvre un SMSI est un enjeu métier et stratégique, pas seulement technique

Cela est souvent répété mais il est bon de le rappeler, la sécurité n’est pas que l’affaire du RSSI ou de l’IT. C’est avant tout un projet d’entreprise (au sens large).

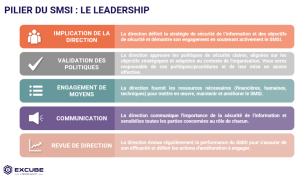

Assez important pour que la norme y consacre une clause entière, le sponsor est la clé de voûte d’un SMSI viable.

Sans impulsion de la direction, la sécurité reste une initiative IT, avec elle, la sécurité devient une culture d’entreprise.

Autrement dit, chercher à obtenir la certification sans soutien de la Direction est impossible. Il est donc important de la sensibiliser à l’importance de la sécurité de l’information pour obtenir les ressources nécessaires à la mise en œuvre d’un SMSI.

Les différentes directions de l’entreprise, notamment les directions métiers, doivent également être impliquées dans la démarche.

Pour cela, il faut aligner la sécurité sur les objectifs business et cela passe inévitablement par une analyse des risques sur le périmètre à certifier et donc une compréhension de leur besoin.

Après la Direction vient les collaborateurs. Ces derniers doivent être sensibilisé à l’importance de la sécurité de l’information. Cela passe notamment par une PSSI claire et synthétique, un programme de sensibilisation adapté et une communication efficace des enjeux autour de la cybersécurité. Pensez également à la communication régulière.

En résumé, l’ISO 27001 touche toutes les fonctions de l’entreprise. Si l’IT pilote souvent le projet, les autres fonctions doivent être impliqués au risque de concevoir un SMSI mal perçu et mal compris, ce qui conduirait à une faible adhésion au projet.

Illustration présentant les éléments clés du pilier Leadership au sein du SMSI

Le SMSI doit être simple, pragmatique et adapté à l’organisation

Prenez quelques exemples :

L’analyse des risques :

La simplicité passe d’abord par l’application du principe de proportionnalité. Prenez un exemple avec un sujet au cœur de l’ISO 27001:2022 : l’analyse des risques. Rien ne sert de réaliser une analyse de risque qui se rapprocherait plus d’une usine à gaz que d’un véritable outil d’aide à la décision quant à la stratégie de sécurité de l’information à adopter. Une analyse des risques trop complexe n’est ni comprise, ni utilisée pour orienter les actions concrètes.

La documentation relative au SMSI :

Il est vrai que la norme impose un certain nombre d’informations documentées. Gardez à l’esprit que ce qui n’est pas compris ne sera jamais appliqué. Il est donc essentiel que la documentation relative au SMSI (politique, procédure, charte) soit claire et pertinente dans votre contexte. Nous en revenons à la première clé de succès : le SMSI est un enjeu global. Pour qu’il le soit, pour que les utilisateurs y adhèrent, ils doivent le comprendre et puissent y participer activement. Cela passe nécessaire par la compréhension de la documentation qui en sont le fondement.

Nous voyons trop souvent des politiques de sécurité de l’information de plusieurs dizaines de pages. Assez pour décourager la lecture aux collaborateurs qui doivent pourtant la connaitre !

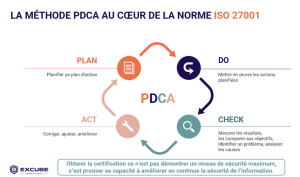

La démarche ISO 27001 est centré sur l’amélioration continue et non sur un niveau de maturité à l’instant T

Beaucoup d’entités pensent qu’il est nécessaire d’avoir un niveau de maturité élevé en ce qui concerne la sécurité de l’information pour détenir le Graal. Faux. La certification est obtenue en démontrant sa capacité à gérer la sécurité de manière maitrisée, structuré et évolutive.

C’est ici qu’intervient la fameuse roue de Deming qui représente un cycle itératif permettant l’amélioration continue.

L’application de ce concept permet de garantir que le SMSI va vivre, évoluer et s’adapter en permanence.

Prenons un exemple concret : vous avez identifié la mesure suivante pour traiter l’un de vos risques de sécurité de l’information : « Protection contre les programmes malveillants ». Il est possible de passer l’audit de certification en ayant plusieurs PC qui, dans la console AV, ne sont pas à jour.

Ce que l’auditeur va vérifier ici :

- Le risque est connu (certains AV sur plusieurs PC ne sont pas à jour pour X raison)

- Une mesure de traitement de cette non-conformité est planifiée

- Un processus clair de gestion des non-conformités est documenté et piloté.

L’auditeur doit juger la cohérence, pas la perfection. Au pire, l’audit notera une observation, peut-être une non-conformité mineure mais pour laquelle une action est déjà planifiée.

A contrario, si le risques n’a jamais été identifié, qu’un plan d’action n’existe, que cette situation dure depuis un certain temps, et que des risques existent, la situation est bien différente. L’auditeur pourrait identifier une non-conformité majeure et refuser l’obtention par votre entité de la certification ISO 27001.

Donc en pratique, il est tout à fait possible de passer l’audit de certification avec une déclaration d’applicabilité qui indique qu’un certain nombre de mesures permettant de traiter les risques de sécurité de l’information ne sont pas encore mis en œuvre à condition qu’elles soient planifiées correctement et que le risque est connu.

Il faudra pouvoir dire ce que vous faites et prouver que vous le faites correctement ! Autant être transparent sur ce que vous faites et ce que vous ne faites pas.

Illustration expliquant le fonctionnement du cycle PDCA au cœur de la norme ISO 27001.

Ce qui n’est pas documenté n’existe pas

La norme ISO 27001 repose sur la traçabilité, la preuve et la rigueur documentaire. Si vous ne pouvez pas montrer à un auditeur ce que vous faites (avec des documents, preuves d’actions, etc.), alors cela est considéré comme non fait. Au mieux, il sera compliqué de le prouver.

Cela implique donc de formaliser les politiques et procédures dans un premier temps, pendant la phase de construction du SMSI. Cela passe aussi et surtout par les comptes rendus, les résultats de contrôle opérés qui sont souvent oubliés pendant la phase de RUN.

Encore une fois, faites simple ! Quelques informations suffisent pour documenter les preuves que des processus fonctionnent : objet du contrôle, responsable du contrôle, date du contrôle, résultats et actions correctives si le résultat n’est pas à la hauteur des objectifs.

Conclusion

Un SMSI bien pensé, bien piloté et bien expliqué devient un véritable levier de confiance pour toute l’entreprise. La norme ISO 27001 n’est pas une fin, mais un outil pour renforcer la résilience et la crédibilité de votre organisation. Elle impose une cohérence dans la prise en compte de la sécurité de l’information et non un niveau de sécurité optimal.

Prendre un rendez-vous